ІБ-фахівці повідомляють, що китайський хак-гурт Bronze Starlight атакує індустрію азартних ігор у країнах Південно-Східної Азії за допомогою малварі, підписаної з використанням дійсного сертифіката VPN-провайдера Ivacy.

Використання дійсного сертифікату дозволяє хакерам обходити захист, уникати підозр та системних попереджень, а також змішуватись із легітимним ПЗ та його трафіком.

Кібератаки Bronze Starlight почалися ще в березні 2023 року, і, ймовірно, є продовженням хакерської операції ChattyGoblin, яку наприкінці 2022 року виявила компанія ESET.

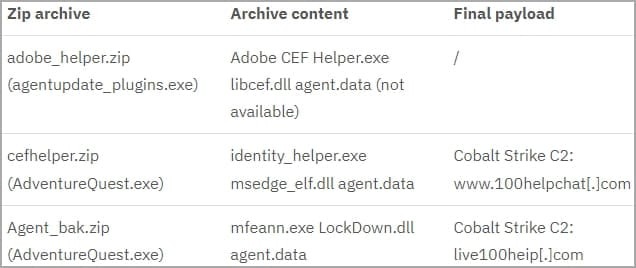

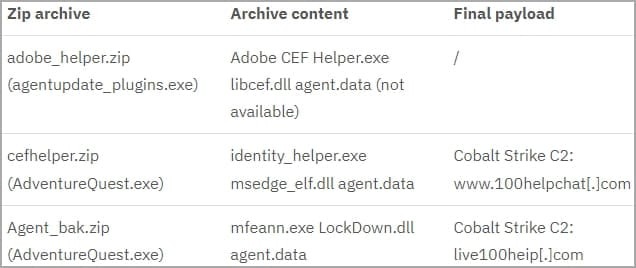

Як тепер розповідають аналітики SentinelLabs, атаки угруповання починаються з доставки файлів.NET (agentupdate_plugins.exe і AdventureQuest.exe), що виконуються, в цільову систему. Швидше за все це відбувається через троянізовані чат-додатки, які витягують захищені паролем ZIP-архіви з пакетів Alibaba.

Зразок малварі AdventureQuest.exe був уперше помічений ІБ-дослідником MalwareHunterteam у травні поточного року, коли той звернув увагу, що сертифікат для підпису коду малварі був таким самим, як і в офіційних установників Ivacy VPN.

Вищезгадані архіви містять навмисне вразливі версії ПЗ, включаючи Adobe Creative Cloud, Microsoft Edge та McAfee VirusScan, які піддаються атакам типу DLL hijacking. Група Bronze Starlight використовує ці вразливі програми для розгортання маяків Cobalt Strike у цільових системах.

Шкідливі бібліотеки DLL (libcef.dll, msedge_elf.dll і LockDown.dll) упаковані в архіви разом з легітимними програмами, і Windows віддає пріоритет щодо виконання ним, не більш безпечними версіями тих же DLL, що зберігаються в C:\Windows\System32, тим. самим дозволяючи зловмисникам запускати шкідливий код.

SentinelLabs зазначає, що файли.NET мають обмеження, які запобігають запуску шкідливого ПЗ у США, Німеччині, Франції, Росії, Індії, Канаді або Великобританії, проте через помилку в коді ці обмеження не працюють.

Найбільш цікавим аспектом цієї кампанії все ж таки є використання сертифіката, який належить фірмі PMG PTE LTD, що стоїть за Ivacy VPN. Цей же сертифікат використовується для підписання офіційного інсталятора Ivacy VPN, посилання на який розміщено на офіційному сайті VPN-провайдера.

«Можливо, що в якийсь момент ключ підпису PMG PTE LTD був вкрадений, це відомий метод, який використовується китайськими зловмисниками для підписання шкідливого ПЗ, — зазначають експерти. — VPN-провайдери є цікавими цілями для хакерів, оскільки вони надають зловмисникам гарантований доступ до конфіденційних даних користувача та повідомлень».

Якщо сертифікат був викрадений, дослідники переймаються тим, що ще зловмисники в цілому могли мати доступ до мережі VPN-провайдера. Варто сказати, що представники PMG PTE LTD не відреагували на заяви фахівців, тому неясно, як саме хакери могли отримати доступ до сертифікату.

Тим часом ще на початку червня 2023 року DigiCert відкликав і визнав сертифікат недійсним через порушення принципів «Базових вимог» (Baseline Requirements).